De NIS2-richtlijn : wat betekent dit voor mijn organisatie?

NIS2 Directive (Background information)

Sinds 16 januari 2023 is de zogenaamde NIS2-richtlijn van toepassing.

(Richtlijn (EU) 2022/2555 van het Europees Parlement en de Raad van 14 december 2022 betreffende maatregelen voor een hoog gezamenlijk niveau van cyberbeveiliging in de Unie (tot wijziging van Verordening (EU) nr. 910/2014 en Richtlijn (EU) 2018/1972 en tot intrekking van Richtlijn (EU) 2016/1148).)

1. Context

2. Is NIS2 van toepassing op mijn organisatie?

2.3 Jurisdictie en territorialiteit

3. Versterking van de risicobeheersmaatregelen op het gebied van cyberbeveiliging

4. Rapportageverplichtingen en verplichtingen inzake het melden van incidenten

5. Sancties

6. Weg vooruit

1. Context

Deze richtlijn is de opvolger van de NIS1-richtlijn uit 2016 (omgezet in België voornamelijk in de NIS1 wet van 7 april 2019) en ze werd door de Europese Commissie voorgesteld in december 2020. Na het onderhandelingsproces werd ze officieel goedgekeurd door de Raad en het Europees Parlement op 14 december 2022, en officieel gepubliceerd op 27 december 2022. Elke EU lidstaat heeft nu tot 17 oktober 2024 de tijd om de NIS2-richtlijn om te zetten in zijn nationale wetgeving.

Waarom de NIS1-richtlijn een update behoefde en wat enkele belangrijke discussie punten waren, bespraken we eerder hier.

In essentie beoogt deze NIS2-richtlijn dezelfde drie doelen als haar voorganger:

- Nationale overheden verplichten om de nodige aandacht aan cybersecurity te spenderen;

- Europese samenwerking versterken tussen cybersecurity autoriteiten;

- De belangrijkste operatoren in de belangrijkste sectoren van onze samenleving verplichten om veiligheidsmaatregelen te nemen en incidenten te melden.

Gegeven de toegenomen cyberdreiging en de toegenomen afhankelijkheid van onze samenleving van netwerk en informatiesystemen sinds 2016, is de NIS2-richtlijn in vele opzichten vooral ruimer dan de NIS1-richtlijn. Dit is wat de Europese Commissarissen al hoopvol uitdrukten in december 2020 toen ze het initiatief lanceerden, als de hoeksteen van de Europese Cybersecurity Strategie: “NIS2 is NIS1 on steroids”.

Nationale overheden (inclusief het nationale CSIRT) worden verplicht meer slagkracht te hebben en moeten meer samenwerken; nationale cybersecurity strategieën moeten meer elementen bevatten (waaronder het voor België belangrijke concept van Active Cyber Protection, en een specifiek beleid voor KMO’s); elke Lidstaat moet een Coordinated Vulnerability Disclosure Framework opzetten, en cybersecurity crisismanagement kaders en autoriteiten hebben. (Zie voor dit alles artikelen 7-13 van NIS2).

Ook de Europese samenwerking wordt uitgebreid, zowel op beleidsvlak (via de NIS Cooperation Group) als op technisch vlak (in het EU CSIRTs network), en op crisismanagement vlak (via de creatie van het Cyber Crisis Liaison Organisation Network – CyCLONe). Lidstaten zullen regelmatig Peer Reviews moeten ondergaan; het Europees Agentschap ENISA zal elke twee jaar een Cybersecurity State of the Union publiceren en er komt een Europese Vulnerability database. (zie over dit alles art. 14-19 + 12).

De grootste vernieuwing is er voor de derde doelstelling: een enorme uitbreiding van het aantal entiteiten en sectoren in de scope; meer specificaties van maatregelen; uitgebreidere regels rond incidentmelding; hogere en meer specifieke sanctieregels; en een sterke responsabilisering van het topmanagement van elke entiteit, zodat cybersecurity een echte boardroom issue kan worden.

2. Is NIS2 van toepassing op mijn organisatie?

Het toepassingsgebied van de NIS2-richtlijn is sterk uitgebreid ten opzichte van de NIS1-richtlijn en is niet langer noodzakelijk gekoppeld aan een voorafgaande identificatie door de bevoegde nationale autoriteiten van de betrokken entiteiten.

De essentie is deze: een entiteit valt onder de scope als ze:

- actief is in een van de (sub)sectoren en types diensten opgelijst in de bijlagen van de richtlijn,

én - van een bepaalde grootte is.

Voor alle details, uitzonderingen en nuances, zie de sectie “nieuwe begrippen” hieronder en artikels 2 & 3 en Annexen I & II van de Richtlijn.

2.1 Nieuwe sectoren

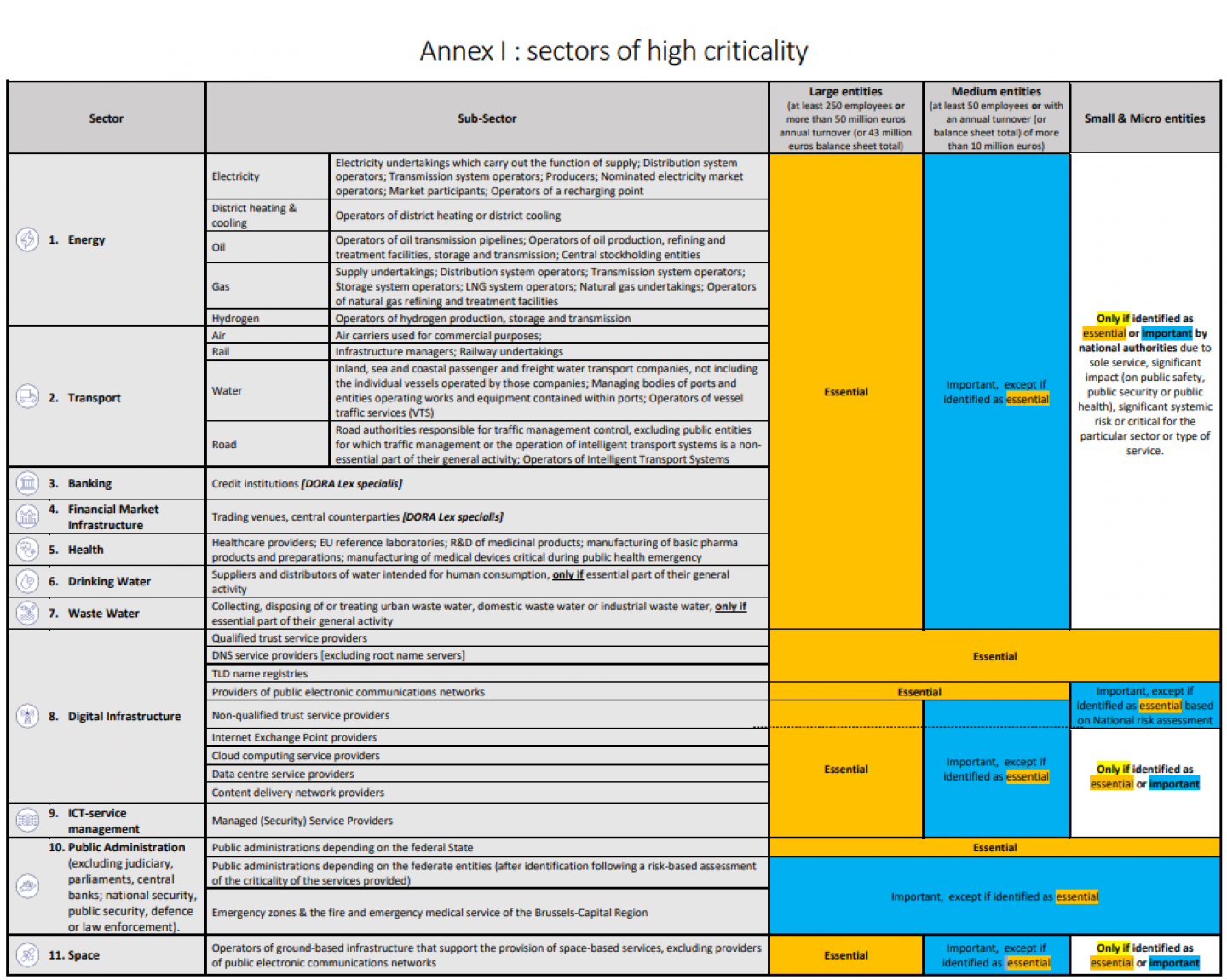

De NIS2-richtlijn voegt nieuwe sectoren toe, maar ook binnen bestaande sectoren komen er types entiteiten bij. De sectoren worden in twee groepen verdeeld .

De zeer kritieke sectoren (zie bijlage I van de richtlijn) zijn:

- energie (elektriciteit, stadsverwarming- en koeling, aardolie, aardgas, waterstof)

- vervoer (lucht, spoor, water, weg)

- bankwezen

- infrastructuur van de financiële markten

- gezondheidszorg (waaronder niet enkel meer de ziekenhuizen maar nu ook referentielaboratoria, vervaardigers van medische hulpmiddelen of farmaceutische bereidingen en andere)

- drinkwater

- afvalwater

- digitale infrastructuur

- beheer van ICT-diensten

- overheid (centraal en regionaal)

- ruimtevaart

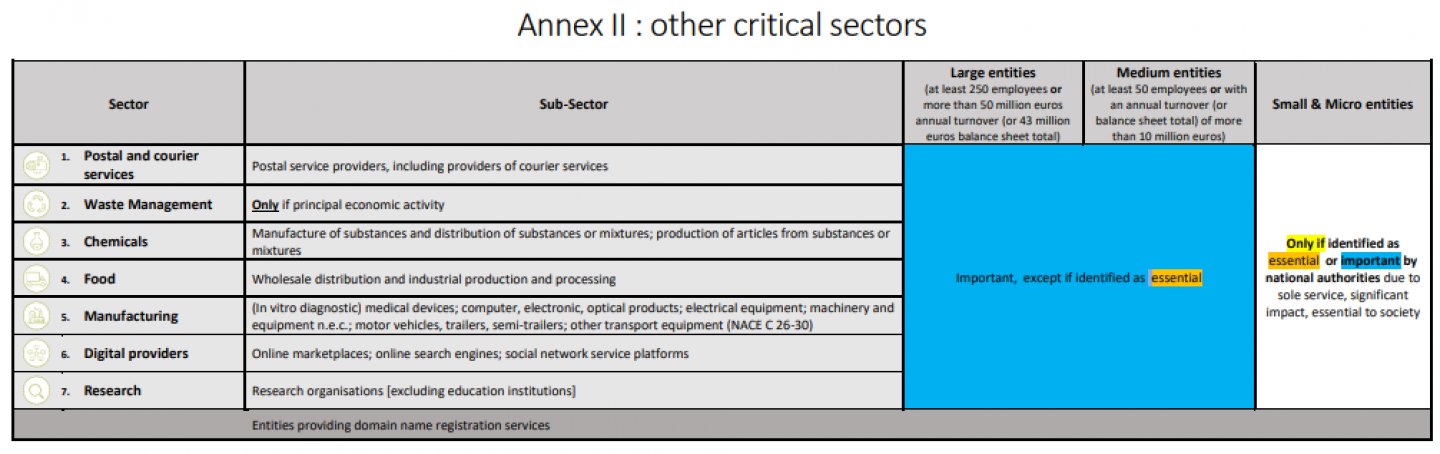

Andere kritieke sectoren (zie bijlage II van de richtlijn) zijn:

- post- en koerierdiensten

- afvalstoffenbeheer

- vervaardiging, productie en distributie van chemische stoffen

- productie, verwerking en distributie van levensmiddelen

- vervaardiging (van medische hulpmiddelen en medische hulpmiddelen voor in-vitrodiagnostiek; informaticaproducten en van elektronische en optische producten; elektrische apparatuur; machines en apparaten en werktuigen n.e.g., motorvoertuigen, aanhangers en opleggers; andere transportmiddelen)

- leveranciers van digitale diensten

- onderzoek

2.2 Nieuwe begrippen

Behoudens uitzonderingen is er geen actieve identificatie meer in NIS2. Een entiteit actief in de hierboven vermelde sectoren is in de scope als ze een grote of middelgrote onderneming is. Dat wil zeggen meer dan 50 werknemers of meer dan 10 miljoen euro jaarlijkse omzet heeft. (zie de aanbeveling van de Commissie van 6 mei 2003 nr. 2003/361 betreffende de definitie van kleine, middelgrote en micro-ondernemingen)

Op specifieke uitzonderingen na zijn kleine en micro-ondernemingen (met minder dan 50 werknemers en een jaaromzet (of jaarlijks balanstotaal) van minder dan 10 miljoen euro - cumulatieve voorwaarden) van het toepassingsgebied van de richtlijn uitgesloten.

Het vroegere onderscheid tussen "aanbieders van essentiële diensten" (AED’s) en "digitaledienstverleners" (DDV’s) verdwijnt en wordt vervangen door een onderscheid tussen "essentiële" en "belangrijke" entiteiten. Dit onderscheid wordt automatisch gemaakt op basis van de omvang van de entiteit en het type van de betrokken entiteit.

Het verschil tussen essentiële en belangrijke entiteiten zit vooral in de strengheid van het toezicht en de sancties. Essentiële entiteiten zullen strenger gecontroleerd en gesanctioneerd worden dan belangrijke entiteiten (zie verder).

Essentiële entiteiten zijn grote ondernemingen* die deel uitmaken van de zeer kritieke sectoren van bijlage I van de richtlijn. Een grote entiteit wordt gedefinieerd als: ondernemingen met ten minste 250 werknemers OF met een jaaromzet van ten minste 50 miljoen euro of een jaarlijks balanstotaal van ten minste 43 miljoen euro.

Belangrijke entiteiten zijn middelgrote ondernemingen* die actief zijn in de zeer kritieke sectoren van bijlage I van de richtlijn, OF grote* of middelgrote* ondernemingen in de sectoren van bijlage II van de richtlijn die niet in de categorie essentiële entiteiten vallen (vanwege hun omvang of het type van de betrokken entiteit). Een middelgrote onderneming wordt gedefinieerd als: ten minste 50 werknemers OF met een jaaromzet (of balanstotaal) van ten minste 10 miljoen euro, maar dus met minder dan 250 werknemers EN niet meer dan 50 miljoen euro omzet of 43 euro balanstotaal.

Er zijn echter enkele uitzonderingen. In sommige sectoren worden entiteiten, ongeacht hun omvang, als "kritiek" aangemerkt: bijvoorbeeld aanbieders van openbare elektronische-communicatienetwerken, entiteiten die op nationaal niveau als kritiek zijn aangemerkt uit hoofde van de groepsvrijstellingsrichtlijn, overheidsdiensten (op centraal niveau), gekwalificeerde aanbieders van vertrouwensdiensten en topniveau-domeinnaamregisters en DNS-dienstverleners.

Los van deze regels kunnen de nationale autoriteiten ook entiteiten specifiek als "kritiek" of "belangrijk" aanmerken, bijvoorbeeld wanneer zij de enige dienstverlener zijn of wanneer een verstoring van de dienstverlening aanzienlijke gevolgen zou kunnen hebben voor de openbare veiligheid, de openbare veiligheid of de volksgezondheid.

Dit alles samen is een vrij complex systeem van scope. Het is wel belangrijk te herhalen dat dit enkel de regels van de Europese minimum harmonisatie bevat. In de Belgische transpositie wet kunnen er verdere of strengere specificaties ingevoerd worden.

Voor alle details over al deze punten, zie specifiek de artikelen 2, 3 en 4 van de richtlijn.

2.3 Jurisdictie en territorialiteit

De Belgische wet tot omzetting van de NIS2-richtlijn zal in principe van toepassing zijn op entiteiten die in België gevestigd zijn. In de overwegingen van de richtlijn staat dat vestiging “houdt de daadwerkelijke uitoefening van de activiteit in door middel van stabiele regelingen. De rechtsvorm van dergelijke regelingen, hetzij via een filiaal, hetzij via een dochteronderneming met rechtspersoonlijkheid, is in dat opzicht geen bepalende factor. Of aan dat criterium wordt voldaan, mag niet afhangen van de vraag of de netwerk- en informatiesystemen zich fysiek op een bepaalde plaats bevinden.” (Overweging 114).

Er zijn echter uitzonderingen op deze regel van territoriale bevoegdheid:

- aanbieders van openbare elektronische-communicatienetwerken of aanbieders van openbare elektronische-communicatiediensten vallen onder de jurisdictie van de lidstaat waar zij hun diensten aanbieden;

- DNS-aanbieders, registers van topniveaudomeinnamen, entiteiten die domeinnaamregistratiediensten aanbieden, aanbieders van cloud computing-diensten, aanbieders van datacenterdiensten, aanbieders van netwerken voor de levering van inhoud, aanbieders van beheerde diensten, aanbieders van beheerde beveiligingsdiensten, alsmede aanbieders van onlinemarktplaatsen, onlinezoekmachines of platforms voor sociale netwerkdiensten vallen onder de jurisdictie van de lidstaat waar zij hun hoofdvestiging in de EU hebben. (Zie artikel 26(2) van de richtlijn om te weten hoe de hoofdvestiging bepaald wordt).

- overheidsinstanties vallen onder de jurisdictie van de lidstaat die hen heeft opgericht;

Voor entiteiten waarvoor de regel inzake de hoofdvestiging geldt, zal ENISA een centraal register bijhouden om ervoor te zorgen dat op alle entiteiten die in de EU actief zijn daadwerkelijk toezicht wordt uitgeoefend. Tot slot: omdat de grootste groep entiteiten niet meer actief wordt geïdentificeerd, zullen zij zich moeten registreren, opdat elke lidstaat een volledige lijst heeft van alle NIS-2 entiteiten onder hun bevoegdheid.

Voor alle details over al deze punten, zie specifiek de artikelen 26-27 van de richtlijn.

3. Versterking van de risicobeheersmaatregelen op het gebied van cyberbeveiliging

Essentiële en belangrijke entiteiten die onder het toepassingsgebied vallen, moeten passende en evenredige maatregelen nemen om de risico’s voor de beveiliging van hun netwerk- en informatiesystemen, te beheren en om incidenten te voorkomen of de gevolgen van incidenten voor de afnemers van hun diensten en voor andere diensten te beperken (Zie hiervoor vooral art. 20-25).

Deze maatregelen zijn gebaseerd op een benadering die alle gevaren omvat en tot doel heeft netwerk- en informatiesystemen en de fysieke omgeving van die systemen tegen incidenten te beschermen.

Deze maatregelen omvatten ten minste:

- beleid inzake risicoanalyse en beveiliging van informatiesystemen;

- incidentenbehandeling;

- bedrijfscontinuïteit, zoals back-upbeheer en noodvoorzieningenplannen, en crisisbeheer;

- de beveiliging van de toeleveringsketen, met inbegrip van beveiligingsgerelateerde aspecten met betrekking tot de relaties tussen elke entiteit en haar rechtstreekse leveranciers of dienstverlener beveiliging bij het verwerven, ontwikkelen en onderhouden van netwerk- en informatiesystemen, met inbegrip van de respons op en bekendmaking van kwetsbaarheden;

- beleid en procedures om de effectiviteit van maatregelen voor het beheer van cyberbeveiligingsrisico’s te beoordelen;

- basispraktijken op het gebied van cyberhygiëne en opleiding op het gebied van cyberbeveiliging;

- beleid en procedures inzake het gebruik van cryptografie en, in voorkomend geval, encryptie;

- beveiligingsaspecten ten aanzien van personeel, toegangsbeleid en beheer van activa;

- wanneer gepast, het gebruik van multifactor authenticatie of continue authenticatieoplossingen, beveiligde spraak-, video- en tekstcommunicatie en beveiligde noodcommunicatiesystemen binnen de entiteit.

De bestuursorganen of leidinggevenden van essentiële en belangrijke entiteiten moeten de maatregelen voor het beheer van cyberbeveiligingsrisico’s goedkeuren, toezien op de uitvoering ervan en kunnen aansprakelijk worden gesteld voor eventuele inbreuken.

Om ervoor te zorgen dat ze begrijpen welke maatregelen ze goedkeuren, moeten de leden van de bestuursorganen van essentiële en belangrijke entiteiten een cyberbeveiligingsopleiding volgen en hun werknemers regelmatig een soortgelijke opleiding aanbieden. Managers moeten voldoende kennis en vaardigheden verwerven om risico's te identificeren voor hun organisatie en om de cyberveiligheidsmaatregelen en de gevolgen ervan voor hun organisatie te kunnen beoordelen.

De Europese NIS-samenwerkingsgroep zal binnenkort zijn richtlijnen over de beveiligingsmaatregelen bijwerken om de praktische reikwijdte van de verschillende beveiligingsdoelstellingen uit de richtlijn te verduidelijken. (zie vorig referentiedocument "Reference document on security measures for Operators of Essential Services ")

Op nationaal niveau zullen de bevoegde autoriteiten preciezer en praktischer kunnen beschrijven hoe aan deze beveiligingseisen moet worden voldaan.

Daarnaast zal de Europese Commissie een uitvoeringsbesluit vaststellen met de technische en methodologische vereisten voor risicobeheersmaatregelen op het gebied van cyberbeveiliging voor alle entiteiten die onder de regeling inzake de hoofdvestiging vallen (zie hierboven).

Zo nodig kan de Europese Commissie ook uitvoeringshandelingen vaststellen met technische en methodologische voorschriften, alsmede sectorspecifieke voorschriften, voor andere belangrijke en cruciale entiteiten.

De EU kan ook achteraf ook meer specifieke eisen stellen, bijvoorbeeld door verplichte certificering. De EU kan ook gecoördineerde risicobeoordelingen uitvoeren, met name voor kritieke leveringsdiensten of producten, die tot meer maatregelen kunnen leiden. Zo zijn bedrijven niet alleen overgeleverd aan de contractuele afhankelijkheid van belangrijke leveranciers.

Voor alle details over al deze punten, zie specifiek de artikelen 20-25 van de richtlijn.

4. Rapportageverplichtingen en verplichtingen inzake het melden van incidenten

Essentiële en belangrijke entiteiten moeten elk belangrijk incident onverwijld melden bij de bevoegde nationale autoriteiten (onder meer het nationaal CSIRT – in België het CCB).

Essentiële en belangrijke entiteiten moeten de bevoegde nationale overheden (onder meer het nationale CSIRT - in België het CCB) onmiddellijk in kennis stellen van elk incident dat ernstige gevolgen heeft voor de dienstverlening in de in de bijlagen I en II van de richtlijn opgenomen sectoren of sub sectoren.

Een ernstig incident is een incident dat:

1° een ernstige operationele verstoring van de diensten in de in de bijlagen I en II van de richtlijn opgenomen sectoren of sub sectoren of financiële verliezen voor de betrokken entiteit heeft veroorzaakt of kan veroorzaken; of

2° andere natuurlijke of rechtspersonen heeft getroffen of kan treffen door aanzienlijke materiële, fysieke of immateriële schade te veroorzaken.

Deze melding moet uit verschillende stappen bestaan:

- vroegtijdige waarschuwing (ten laatste binnen de 24 uur nadat men kennis heeft gekregen van het incident), met minimale info, o.a. of het incident zich kan verspreiden naar andere sectoren of naar het buitenland, en of kwaadaardig opzet vermoed wordt ;

- een volledige incidentmelding (ten laatste binnen de 72 uur nadat men kennis heeft gekregen van het incident)

- eventueel een tussentijds verslag of een voortgangsverslag (op vraag van het nationale CSIRT).

- Een eindverslag (één maand na de indiening van de incidentmelding). Indien het incident nog niet is afgerond na 1 maand, dan wordt een tussentijds verslag verwacht na 1 maand, en een finaal verslag eenmaal het incident is afgerond.

Waar toepasselijk moet een entiteit ook hun klanten onverwijld in kennis stellen van significante incidenten die hun dienstverlening kunnen schaden.

Naast de rapportageverplichting kunnen verslagen op vrijwillige basis worden ingediend door:

- essentiële en belangrijke entiteiten over (niet significante) incidenten, cyberdreigingen en voorkomen incidenten;

- andere entiteiten dan essentiële en belangrijke entiteiten, ongeacht of ze onder het toepassingsgebied van de richtlijn vallen.

Voor meer details over rapportageverplichtingen zie o.a. artikelen 23 en 30 van de richtlijn.

5. Sancties

Lidstaten moeten er efficiënt op toezien dat entiteiten in de scope van NIS2 de nodige maatregelen nemen en incidenten melden. Hiervoor kunnen zij bijvoorbeeld regelmatige externe audits, inspecties uitvoeren of bepaalde documentatie opvragen.

De bevoegde nationale autoriteiten moeten ook de bevoegdheid hebben om maatregelen te nemen om entiteiten aan te zetten passende maatregelen te nemen. Dit kan gaan van waarschuwingen of bindende instructies uitvaardigen om tekortkomingen te verhelpen, tot het informeren van de hun klanten. Naast deze administratieve maatregelen kunnen ook doeltreffende, evenredige en afschrikkende administratieve boetes worden opgelegd.

Inbreuken op het gebied van risicobeheersmaatregelen of incidentmeldingen kunnen worden bestraft:

- voor essentiële entiteiten: met administratieve geldboeten tot maximum 10 000 000 euro of ten minste 2 % van de totale wereldwijde jaaromzet in het voorgaande boekjaar van de onderneming waartoe de essentiële entiteit behoort, afhankelijk van welk bedrag hoger is.

- voor belangrijke entiteiten: met administratieve geldboeten tot maximum 7 000 000 euro of ten minste 1,4 % van de totale wereldwijde jaaromzet in het voorgaande boekjaar van de onderneming waartoe de belangrijke entiteit behoort, afhankelijk van welk bedrag hoger is.

Voor de overheidssector kan de omzettingswet bepalen dat de administratieve boetes niet van toepassing zijn op de overheidsinstanties. De andere administratieve sancties zullen echter wel van toepassing zijn.

De lidstaten kunnen ook voorzien in de bevoegdheid om dwangsommen op te leggen om een essentiële of belangrijke entiteit te dwingen een inbreuk op deze richtlijn te staken in overeenstemming met een voorafgaand besluit van de bevoegde autoriteit.

Om top management te sensibiliseren kunnen natuurlijke personen die essentiële entiteiten vertegenwoordigen aansprakelijk gesteld worden voor het niet navolgen van de verplichtingen in deze Richtlijn.

Voor alle details over sancties, zie artikelen 31-37 van de richtlijn.

6. Weg vooruit

België zal op basis van de nieuwe richtlijn uiterlijk op 17 oktober 2024 nieuwe bepalingen ter vervanging van de bestaande NIS-wet moeten aannemen. De werkzaamheden ter voorbereiding van de omzetting zullen in de komende maanden plaatsvinden.

In ieder geval zouden de nieuwe verplichtingen voor de betrokken entiteiten pas aan het eind van de omzettingstermijn (oktober 2024) in werking mogen treden. Het is echter nuttig dat bedrijven zich nu al voorbereiden op de algemene verplichtingen die uit de richtlijn voortvloeien, zonder de omzettingswetgeving af te wachten, rekening houdend met de toenemende bedreigingen en risico's. Daarom kunnen wij entiteiten die duidelijk aan deze nieuwe verplichtingen zullen worden onderworpen, alleen maar aanraden om nu reeds te beginnen (of verder te doen in) het verhogen van hun niveau van cyberbeveiliging te verhogen.

Het CCB heeft Cyberfundamentals framework met specifieke controleobjectieven gepubliceerd. Deze tool kan bedrijven helpen en adviseren om hun veiligheid nu reeds op een gepast niveau te brengen.