La directive NIS2 : que cela signifie-il pour mon organisation?

NIS2 Directive (Background information)

Depuis le 16 janvier 2023, la directive européenne dénommée ci-après NIS2 est en vigueur.

Il s’agit de la Directive (UE) 2022/2555 du Parlement européen et du Conseil du 14 décembre 2022 concernant des mesures destinées à assurer un niveau élevé commun de cybersécurité dans l’ensemble de l’Union (modifiant le règlement (UE) n°910/2014 et la directive (UE) 2018/1972, et abrogeant la directive (UE) 2016/1148).

1. Contexte

2. La directive NIS2 sera-t-elle d’application pour mon organisation ?

2.1 Nouveaux secteurs

2.2 Nouvelles notions

2.3 Champ d’application territorial

3. Renforcement des mesures de gestion des risques en matière de cybersécurité

4 .Obligations d’information et de notification d’incident

5. Sanctions

6. Et demain ?

1. Contexte

Cette directive succède à la directive NIS1 (transposée en droit belge principalement par la loi du 7 avril 2019) et a été proposée par la Commission européenne en décembre 2020. Après un processus de négociation, elle a été adoptée par le Conseil et le Parlement européen le 14 décembre 2022 pour être publiée officiellement le 27 décembre 2022. Désormais, chaque Etat membre de l’Union européenne aura jusqu’au 17 octobre 2024 pour transposer la directive NIS2 dans sa législation nationale.

Vous trouverez ici les raisons pour lesquelles la directive NIS1 avait besoin d'être mise à jour ainsi que les principaux points de discussion.

En substance, cette directive NIS2 poursuit les mêmes objectifs que son prédécesseur:

- obliger les autorités nationales à consacrer l'attention nécessaire à la cybersécurité;

- renforcer la coopération européenne entre les autorités de cybersécurité;

- imposer aux principaux opérateurs des secteurs clés de notre société la prise de mesures de sécurité et la notification d’incidents.

Compte tenu de l'intensification de la cybermenace et de la dépendance accrue de notre société à l'égard des réseaux et des systèmes d'information depuis 2016, la directive NIS2 couvre, à de nombreux égards, un champ d'application plus large que la directive NIS1. Cela correspond également au vœu des commissaires européens exprimé en décembre 2020, lorsqu'ils ont lancé l'initiative, en tant que pierre angulaire de la stratégie européenne en matière de cybersécurité: « NIS2 is NIS1 on steroids ».

Les autorités nationales (y compris le CSIRT) doivent gagner en puissance d'action et améliorer leur niveau de collaboration; les stratégies nationales en matière de cybersécurité doivent contenir davantage d'éléments (dont le concept d'Active Cyber Protection très cher à la Belgique, ainsi qu'une politique spécifique pour les PME); chaque État membre doit mettre en place un cadre coordonné pour la divulgation des vulnérabilités et doit disposer de cadres et d'autorités de gestion des crises en matière de cybersécurité. Pour ces aspects, voir les articles 7 à 13 de la NIS2.

Si la coopération européenne s'intensifie tant au niveau politique (via le groupe de coopération NIS) qu'au niveau technique (dans le cadre du réseau européen des CSIRTs), elle s'améliore au niveau de la gestion de crise (via la création du Cyber Crisis Liaison Organisation Network - CyCLONe). Les États membres devront se soumettre régulièrement à des évaluations par leurs pairs; l'Agence européenne ENISA publiera tous les deux ans un « Cybersecurity State ofthe Union »; et une base de données européenne sur les vulnérabilités sera constituée (voir à ce propos les art. 14-19 et 12 de la directive).

La principale nouveauté se retrouve dans le troisième objectif : étendre de manière considérable le champ d'application des entités et secteurs; spécifier davantage les actions; détailler encore les règles en matière de notification des incidents; élaborer des règles de sanction plus strictes et plus spécifiques; et intensifier la responsabilisation du top management de chaque entité, afin que la cybersécurité devienne un véritable sujet de discussion.

2. La directive NIS2 sera-t-elle d’application pour mon organisation ?

Le champ d’application de la Directive NIS2 s’est grandement élargi par rapport à la directive NIS1 et il ne dépend plus nécessairement d’une identification préalable par les autorités nationales des entités concernées.

Désormais, une entité tombe, en principe, dans son champ d’application lorsque :

- elle est active dans l'un des secteurs (ou sous-secteurs) et type d’entité énuméré dans l’une des deux annexes de la directive, et

- elle possède une certaine taille.

Pour plus de détails et certaines exceptions, voir la section ci-après « nouvelles notions », ainsi que les articles 2, 3 et 4 de la directive.

2.1 Nouveaux secteurs

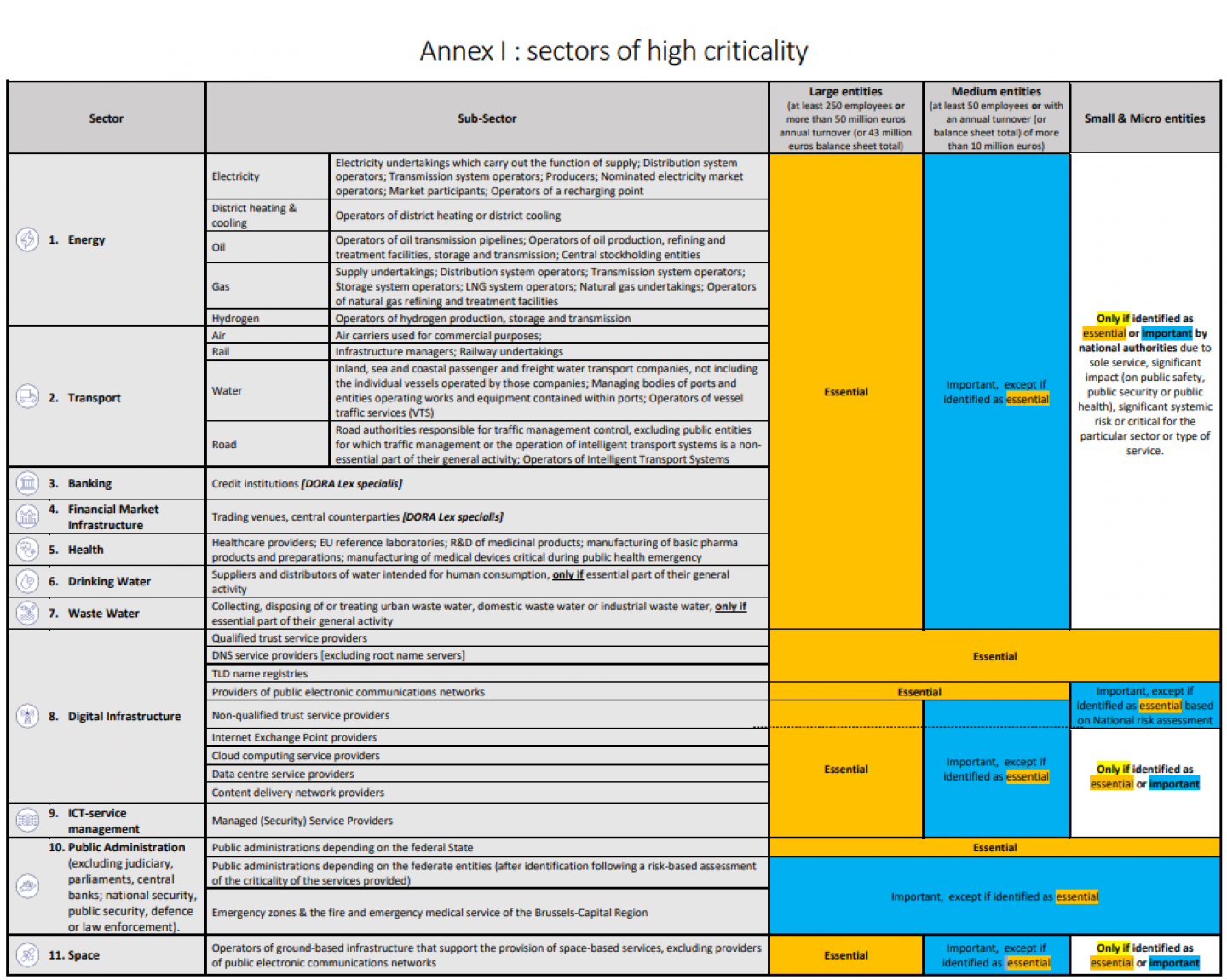

La directive NIS2 prévoit l'ajout de nouveaux secteurs mais aussi de nouveaux types d'entités qui viennent rejoindre les secteurs existants. Les secteurs sont répartis en deux groupes.

Les secteurs hautement critiques (voir annexe I de la directive) sont:

- l’énergie (électricité, réseaux de chaleur et de froid, pétrole, gaz, hydrogène)

- les transports (aériens, ferroviaires, par eau, routiers)

- le secteur bancaire

- les infrastructures des marchés financiers

- la santé (pas seulement les hôpitaux mais aussi des laboratoires de référence, les fabricants de dispositifs médicaux ou de préparations pharmaceutiques et autres)

- l’eau potable

- les eaux usées

- l’infrastructure numérique

- la gestion des services TIC

- l’administration publique (centrale et régionale)

- l’espace.

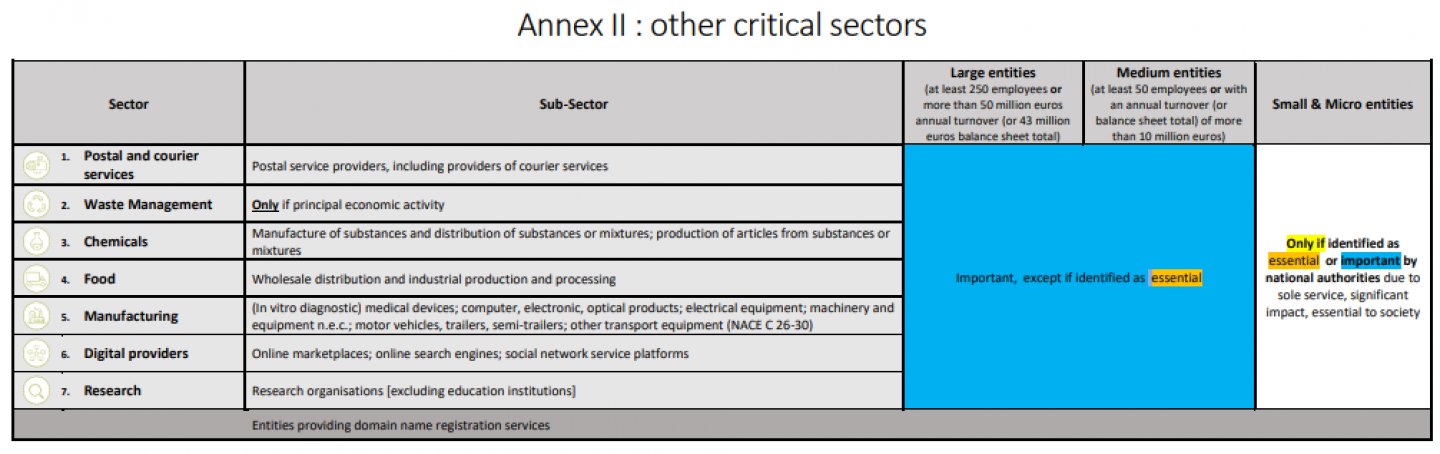

Les autres secteurs critiques (voir annexe II de la directive) sont:

- les services postaux et d’expédition

- la gestion des déchets

- la fabrication, production et distribution de produits chimiques

- la production, transformation et distribution des denrées alimentaires

- la fabrication (de dispositifs médicaux et de dispositifs médicaux de diagnostic in vitro; de produits informatiques, électroniques et optiques; d’équipements électriques; de machines et équipements n.c.a., véhicules automobiles, remorques et semi-remorques; d’autres matériels de transport)

- les fournisseurs numériques

- la recherche.

2.2 Nouvelles notions

Sauf exceptions, il n’y a plus d’identification préalables des entités NIS2. Une entité type figurant dans les annexes relève du champ d'application de la directive si elle est une grande ou moyenne entreprise*, c'est-à-dire qu'elle occupe au moins 50 personnes ou réalise un chiffre d’affaires annuel d’au moins 10 millions d’euros. (* voir la Recommandation de la Commission du 6 mai 2003 n°2003/361 concernant la définition des micro, petites et moyennes entreprises – http://data.europa.eu/eli/reco/2003/361/oj).

Sauf exceptions, les petites entreprises* ne sont pas soumises aux obligations de la directive. Une petite entreprise est une entreprise qui occupe moins de 50 personnes et dont le chiffre d'affaires annuel ou le total du bilan annuel n'excède pas 10 millions d'euros.

La distinction précédente entre les « opérateurs de services essentiels » (OSE) et de « fournisseurs de service numérique » (FSN) disparait et laisse place à une distinction entre entités « essentielles » et « importantes ». Cette distinction se fera désormais automatiquement sur la base de la taille de l’entité et du type d’entité concernée figurant dans l’une des deux annexes de la directive.

La différence entre les entités essentielles et les entités importantes réside principalement dans la rigueur du contrôle et des sanctions. Les entités essentielles seront contrôlées et sanctionnées de manière plus stricte que les entités importantes (voir ci-après).

Les entités essentielles sont les grandes entreprises* actives dans les secteurs hautement critiques de l’annexe I de la directive. Une grande entreprise est une entreprise qui occupent min. 250 personnes ou dont le chiffre d’affaires annuel excède 50 millions d’euros (ou le total du bilan annuel excède 43 millions d'euros).

Les entités importantes sont les moyennes entreprises* actives dans les secteurs hautement critiques de l’annexe I de la directive et les grandes entreprises* ou moyennes* dans les secteurs de l’annexe II de la directive. Une entreprise moyenne est une entreprise qui occupe min. 50 personnes ou réalise un chiffre d'affaires annuel (ou le total du bilan annuel) qui excède 10 millions d’euros, mais qui occupe moins de 250 personnes et qui réalise un chiffre d'affaires annuel n’excédant pas 50 millions d'euros (ou dont le total du bilan annuel n’excède pas 43 millions d'euros).

Il existe toutefois quelques exceptions. Dans certains secteurs, les entités sont catégorisées, quelle que soit leur taille, comme « essentielles » : par exemple, les fournisseurs de réseaux de communications électroniques publics, les entités identifiées comme critiques au niveau national en vertu de la directive CER, les entités de l’administration publique (au niveau central), les prestataires de services de confiance qualifiés et les registres de noms de domaines de premier niveau ainsi que les fournisseurs de services DNS.

Indépendamment de ces règles, les autorités nationales pourront également identifier spécifiquement des entités comme « essentielles » ou « importantes », par exemple, lorsqu’il s'agit du seul prestataire d’un service ou que la perturbation du service fourni pourrait avoir un impact important sur la sécurité publique, la sûreté publique ou la santé publique.

Cet ensemble reflète un système de champ d'application assez complexe. Il est toutefois important de rappeler que ce schéma ne contient que les règles européennes d’harmonisation minimale. La loi de transposition belge pourra introduire des règles supplémentaires plus exigeantes.

Pour tous les détails et certaines exceptions, voir les articles 2, 3 et 4 de la directive.

2.3 Champ d’application territorial

La loi belge de transposition de la directive NIS2 s’appliquera, en principe, aux entités établies en Belgique. Les considérants de la directive précisent que l’établissement « suppose l’exercice effectif d’une activité au moyen d’une installation stable. La forme juridique retenue pour un tel établissement, qu’il s’agisse d’une succursale ou d’une filiale ayant la personnalité juridique, n’est pas déterminante à cet égard. Ce critère ne devrait pas dépendre de la localisation physique du réseau et des systèmes d’information » (considérant 114).

Cette règle de compétence territoriale connaît toutefois des exceptions :

- les fournisseurs de réseaux de communications électroniques publics ou les fournisseurs de services de communications électroniques accessibles au public relèvent de la compétence de l’État membre dans lequel ils fournissent leurs services ;

- les fournisseurs de services DNS, les registres des noms de domaine de premier niveau, les entités fournissant des services d’enregistrement de noms de domaine, les fournisseurs de services d’informatique en nuage, les fournisseurs de services de centres de données, les fournisseurs de réseaux de diffusion de contenu, les fournisseurs de services gérés, les fournisseurs de services de sécurité gérés, ainsi que les fournisseurs de places de marché en ligne, de moteurs de recherche en ligne ou de plateformes de services de réseaux sociaux, relève de la compétence de l’État membre dans lequel ils ont leur établissement principal dans l’Union européenne. L’article 26(2) de la directive explique comment l’établissement principal est déterminé.

- les entités de l’administration publique sont considérées comme relevant de la compétence de l’État membre qui les a établies ;

En ce qui concerne les entités soumises à la règle de l’établissement principal, l’ENISA tiendra un registre central pour s’assurer que toutes les entités actives dans l’Union européenne soient effectivement supervisées. Enfin, vu le nombre important d’entités concernées et l’absence d’identification formelle (par défaut), il sera demandé aux entités de s'enregistrer, afin que chaque État membre dispose d'une liste complète de toutes les entités NIS2 relevant de sa compétence.

Pour tous les détails à ce propos, voir les articles 26 et 27 de la directive.

3. Renforcement des mesures de gestion des risques en matière de cybersécurité

Les entités essentielles et importantes doivent prendre les mesures appropriées et proportionnées pour gérer les risques qui menacent la sécurité des réseaux et des systèmes d’information que ces entités utilisent dans le cadre de leurs activités ou de la fourniture de leurs services, ainsi que pour éliminer ou réduire les conséquences que les incidents ont sur les destinataires de leurs services et sur d’autres services.

Ces mesures sont fondées sur une approche « tous risques » qui vise à protéger les réseaux et les systèmes d’information ainsi que leur environnement physique contre les incidents.

Elles comprennent au moins:

- les politiques relatives à l’analyse des risques et à la sécurité des systèmes d’information;

- la gestion des incidents;

- la continuité des activités, par exemple la gestion des sauvegardes et la reprise des activités, et la gestion des crises;

- la sécurité de la chaîne d’approvisionnement, y compris les aspects liés à la sécurité concernant les relations entre chaque entité et ses fournisseurs ou prestataires de services directs;

- la sécurité de l’acquisition, du développement et de la maintenance des réseaux et des systèmes d’information, y compris le traitement et la divulgation des vulnérabilités;

- des politiques et des procédures pour évaluer l’efficacité des mesures de gestion des risques en matière de cybersécurité;

- les pratiques de base en matière de cyberhygiène et la formation à la cybersécurité;

- des politiques et des procédures relatives à l’utilisation de la cryptographie et, le cas échéant, du chiffrement;

- la sécurité des ressources humaines, des politiques de contrôle d’accès et la gestion des actifs;

- l’utilisation de solutions d’authentification à plusieurs facteurs ou d’authentification continue, de communications vocales, vidéo et textuelles sécurisées et de systèmes sécurisés de communication d’urgence au sein de l’entité, selon les besoins.

Les organes de direction des entités essentielles et importantes devront approuver les mesures de gestion des risques en matière de cybersécurité, superviser leur mise en œuvre et pourront être tenus responsables des éventuels manquements.

Afin qu’ils comprennent les mesures qu’ils approuvent, les membres des organes de direction des entités essentielles et importantes devront suivre une formation de cybersécurité et encourager leurs entités à offrir régulièrement une formation similaire aux membres de leur personnel. Ils devront acquérir des connaissances et des compétences suffisantes pour déterminer les risques et évaluer les pratiques de gestion des risques en matière de cybersécurité et leur impact sur les services fournis par l’entité.

Le groupe de coopération européen NIS mettra prochainement à jour ses lignes directrices sur les mesures sécurité pour préciser la portée pratique des différents objectifs de sécurité repris dans la directive. (voir le précédent référentiel « Reference document on security measures for Operators of Essential Services » [link]

Au niveau national, les autorités compétentes pourront décrire de manière plus précise et pratique comment ces exigences de sécurité doivent être rencontrées.

Par ailleurs, la Commission européenne adoptera, avant le 17 octobre 2024 (même date finale pour la transposition nationale) un acte d'exécution établissant les exigences techniques et méthodologiques liées aux mesures de gestion des risques en matière de cybersécurité pour toutes les entités relevant du régime de l’établissement principal (voir ci-dessus).

Si nécessaire, la Commission européenne pourra également adopter des actes d’exécution établissant les exigences techniques et méthodologiques ainsi que les exigences sectorielles, pour les autres entités essentielles et importantes.

L'Union européenne peut également imposer des exigences plus spécifiques a posteriori, par exemple par le biais d'une certification obligatoire. L'UE peut également procéder à des évaluations coordonnées des risques, en particulier en ce qui concerne les services ou produits d'approvisionnement critiques, ce qui pourrait déclencher davantage d'actions. Ainsi, les entreprises ne sont pas à la merci des seules dépendances contractuelles des principaux fournisseurs.

Pour plus de détails sur tous ces points, voir notamment les articles 20 à 25 de la directive.

4. Obligations d’information et de notification d’incident

Les entités essentielles et importantes devront notifier, sans retard injustifié, aux autorités nationales compétentes (notamment le CSIRT national – en Belgique le CCB) tout incident ayant un impact significatif sur la fourniture des services fournis dans les secteurs ou sous-secteurs repris à l’annexe I et II de la directive.

Un incident significatif est un incident qui :

1° soit a causé ou est susceptible de causer une perturbation opérationnelle grave des services fournis dans les secteurs ou sous-secteurs repris à l’annexe I et II de la directive ou des pertes financières pour l’entité concernée; ou

2° a affecté ou est susceptible d’affecter d’autres personnes physiques ou morales en causant des dommages matériels, corporels ou moraux considérables.

Cette notification pourra comprendre différentes étapes:

- une alerte précoce (en tout état de cause dans les 24 heures après avoir eu connaissance de l’incident significatif), reprenant des informations minimales comme le fait de savoir si l’incident est susceptible d’avoir été causé par des actes illicites ou malveillants ou s’il pourrait avoir un impact transfrontière ;

- une notification d’incident (en tout état de cause dans les 72 heures après avoir eu connaissance de l’incident significatif);

- un éventuel rapport intermédiaire ou rapport d’avancement (à la demande expresse du CSIRT national);

- un rapport final (un mois après la présentation de la notification d’incident). Si l'incident n'est pas encore clôturé après un mois, un rapport intermédiaire est attendu après un mois et un rapport final est établi une fois l'incident clôturé.

Le cas échéant, les entités concernées doivent également notifier, sans retard injustifié, aux destinataires de leurs services les incidents significatifs susceptibles de nuire à la fourniture de leurs services.

Outre l’obligation de notification, des notifications peuvent aussi être transmises à titre volontaire par:

- les entités essentielles et importantes en ce qui concerne les incidents, les cybermenaces et les incidents évités;

- les entités autres qu’essentielles et importantes, indépendamment du fait qu’elles relèvent ou non du champ d’application de la directive.

Pour plus de détails sur les notifications d’incident voir notamment articles 23 et 30 de la directive.

5. Sanctions

Les États membres doivent veiller efficacement à ce que les entités relevant du champ d'application de la directive NIS2 prennent les mesures de sécurité nécessaires et notifient les incidents. À cette fin, ils peuvent, par exemple, exiger la réalisation d’audits externes réguliers, effectuer des inspections ou solliciter la production de certains documents.

Les autorités nationales compétentes devront disposer du pouvoir d’adopter des mesures pour inciter les entités à prendre les mesures qui s’imposent. Elles pourront notamment émettre des avertissements ou des instructions contraignantes afin de remédier aux insuffisances constatées ou encore d’informer leurs clients. En complément de ces mesures administratives, des amendes administratives effectives, proportionnées et dissuasives pourront être également imposées.

Ainsi, les violations en matière de mesures de gestion des risques ou de notification d’incident pourront être punies:

- pour les entités essentielles à des amendes administratives d’un montant maximal s’élevant à au moins 10 000 000 EUR ou à au moins 2% du chiffre d’affaires annuel mondial total de l’exercice précédent de l’entreprise à laquelle l’entité essentielle appartient, le montant le plus élevé étant retenu;

- pour les entités importantes à des amendes administratives d’un montant maximal s’élevant à au moins 7 000 000 EUR ou à au moins 1,4% du chiffre d’affaires annuel mondial total de l’exercice précédent de l’entreprise à laquelle l’entité importante appartient, le montant le plus élevé étant retenu.

Pour le secteur public, la loi de transposition pourra prévoir que les amendes administratives ne s’appliquent pas aux autorités publiques, contrairement aux autres sanctions administratives qui s’appliqueront bel et bien.

En outre, les États membres pourront prévoir des astreintes pour contraindre une entité essentielle ou importante à mettre un terme à une violation de la directive conformément à une décision préalable de l’autorité compétente.

Afin de sensibiliser le top management, les personnes physiques qui représentent des entités essentielles et importantes pourront être tenues responsables du non-respect des obligations de la directive.

Pour les détails sur les sanctions voir les articles 31 à 37 de la directive.

6. Et demain ?

La Belgique devra adopter et publier de nouvelles dispositions remplaçant la loi NIS existante au plus tard pour le 17 octobre 2024 sur la base de la nouvelle directive. Les travaux relatifs à la préparation de la transposition se dérouleront donc dans les prochains mois.

En tout état de cause, les nouvelles obligations pour les entités concernées ne devraient entrer en vigueur qu’à l’échéance du délai de transposition (octobre 2024). Il est toutefois utile pour les entreprises de se préparer dès à présent aux obligations générales découlant de la directive, sans attendre la loi de transposition, en tenant compte des menaces et des risques croissants. Par conséquent, nous ne pouvons que recommander aux entités qui seront manifestement soumises à ces nouvelles obligations d’entamer (ou de poursuivre) leurs efforts pour augmenter leur niveau de cybersécurité .

Le CCB publiera prochainement les Cyberfundamentals framework contenant des objectifs de contrôle spécifiques. Cet outil pourra aider et conseiller les entreprises à tendre sans tarder vers un niveau de sécurité adéquat.